Модуль MITRE ATT&CK

Модуль позволяет применить в защищаемой инфраструктуре различные сценарии использования MITRE ATT&CK:

- оценить покрытие техник инструментальными контролями

- сформировать специализированные модели угроз и применить их к компонентам ИТ-ландшафта

- детектировать потенциальное использование техник на основе событий от источников данных

Функциональные характеристики

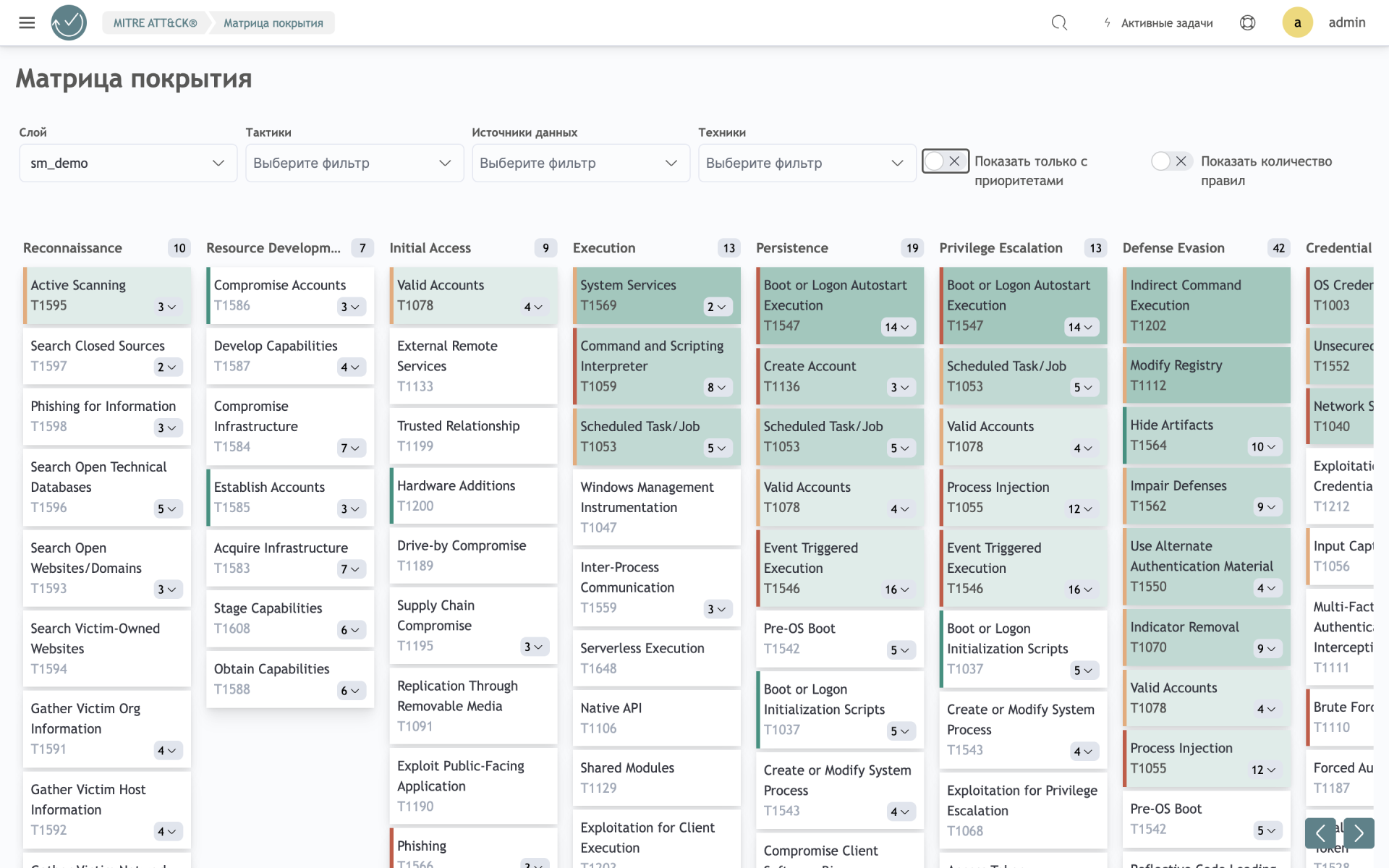

Матрица тактик и техник

С помощью визуального интерфейса в виде матрицы тактик и техник возможно сформировать модели угроз, выбирая актуальные техники для конкретного контура/слоя.

Набор фильтров позволит быстро выбрать только актуальные техники на базе присутствующих в контуре источников событий, платформ. Можно выбрать конкретные группы злоумышленников и сконцентрироваться на техниках, используемых конкретной группировкой (группировками).

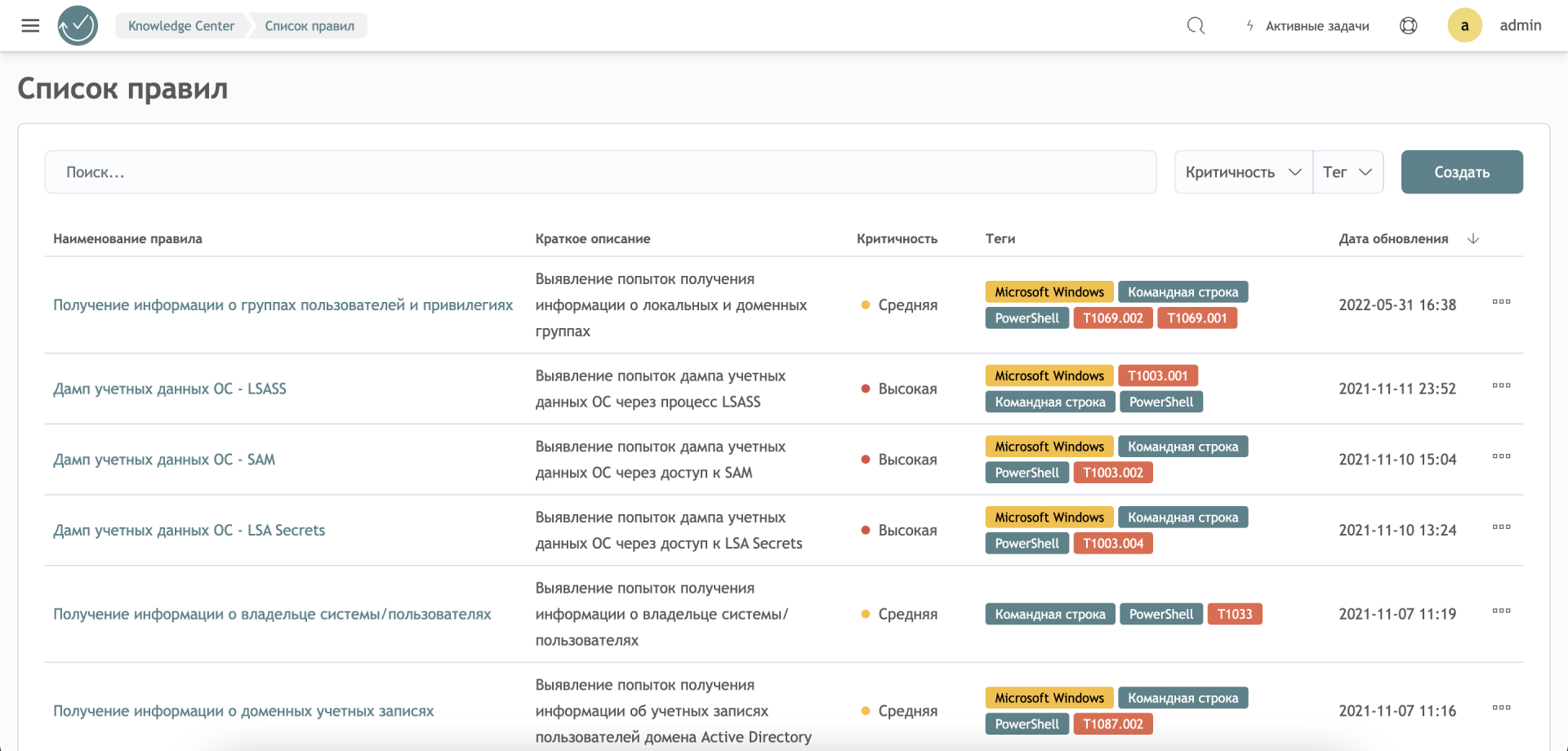

Набор корреляционных правил

Модуль содержит базовый набор корреляционных правил. Присутствует собственный редактор для создания/редактирования правил.

Каждое правило с�оотносится определенной технике, тактике, источнику событий. Это позволяет обогатить срабатывание дополнительными метаданными и связать потенциальный инцидент, с целью, которую преследует злоумышленник, совершая действие, а также рекомендациями по смягчению/устранению из базы знаний MITRE ATT&CK.

Выявление инцидентов

Для правил, срабатывание которых явно указывает на действия злоумышленника в инфраструктуре, есть возможность настроить фиксацию инцидента в модуле Incident Manager.

Пользователю предоставляется визуальный интерфейс с системой фильтров, для проведения анализа обнаруженных техники с разбивкой по тактикам.